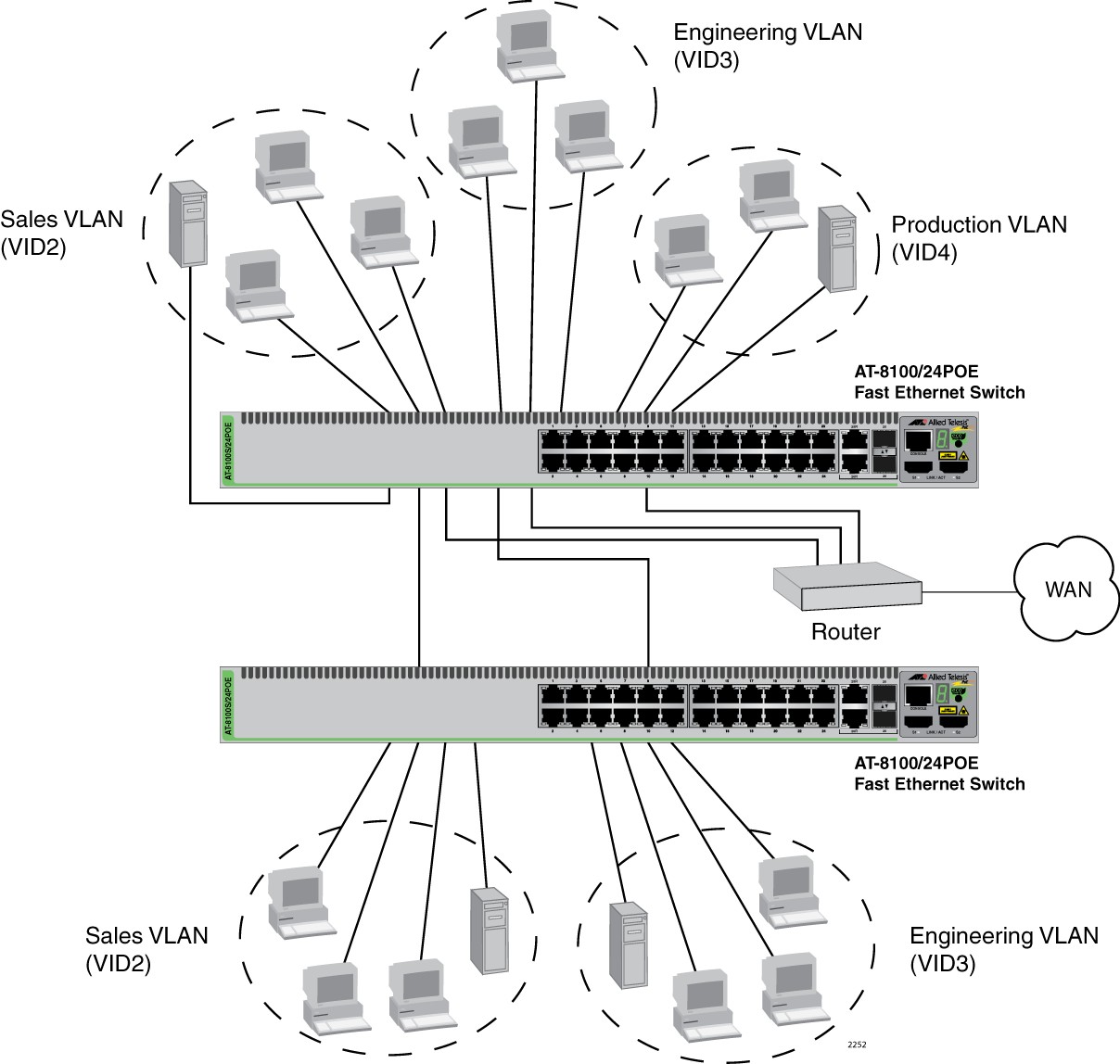

Sanal yerel alan ağı (VLAN), bir yerel alan ağı (LAN) üzerindeki ağ kullanıcılarının ve kaynakların mantıksal olarak gruplandırılması ve switch üzerinde port’lara atanmasıyla yapılır. VLAN kullanılmasıyla her VLAN sadece kendi broadcast’ini alacağından, broadcast trafiği azaltılarak bant genişliği artırılmış olur. VLAN tanımlamaları, bulunulan yere, bölüme, kişilere ya da hatta kullanılan uygulamaya ya da protokole göre tanımlanabilir.

VLAN’lar ağ üzerinde uygulanarak, 2. seviye anahtarlamanın getirdiği birçok problem ortadan kaldırılır. Bunları temel olarak 3 başlık altında toplayabiliriz:

1. Broadcast Kontrol

Broadcast her protokol tarafından üretilir. Ancak yoğunluğu protokole, uygulamaya ve servisin nasıl kullanıldığına göre değişir. Düz kullanılan (VLAN uygulanmamış) 2. seviye anahtarlama cihazlarında, gelen broadcast paketi uçtakilerin alıp almayacağına bakılmaksızın, her port’a gönderilir. Ağ üzerindeki cihaz sayısının fazla olması demek, broadcastin de katlanarak artmasına ve bu paketlerin ağ üzerindeki her cihaza gönderilmesine neden olur.

İyi tasarlanmış bir ağ, ölçütlere göre segmentlere ayrılmalıdır. Bunu yapmanın en uygun yolu switching ve routing’den geçer. Bu da VLAN’lar arasında broadcast trafiğini engeller.

2. Güvenlik

VLAN oluşturulmamış düz bir ağın bir başka dezavantajı güvenliktir. Switch kullanılmayan bir ağ üzerinde (dağıtım coax kablo ya da hub aracılığı ile), iki bilgisayar arasındaki veri akışı ağa bağlı tüm cihazlara da iletilmektedir (collision). Bu, trafik sorununa yol açtığı gibi, ağ üzerinde gelip geçen tüm paketleri dinleyen ve veri kısmını çözen yazılımlar ve hatta donanımlar sebebiyle oldukça güvensizdir. Dağıtım cihazı olarak switch kullanıldığında her port’un kendi collision segmentine ayrılması ile port’lar arasındaki bu güvenlik açığı engellenebilmektedir. Ancak düz kullanılan switch topolojisinde broadcast’in tüm port’lara gönderiliyor olması, ağ üzerindeki tüm cihazların birbirinin broadcast trafiğini alıyor olması demektir.

İkinci bir husus, bu ağ üzerinde diğerleri ile ağ ilişkisi olmayacak kullanıcı gruplarına, diğer cihazlarca erişim sağlanmakta, broadcast paketleri gönderilmektedir. Switch üzerinde ağ cihazları VLAN’lara ayrıldığında bu tarz güvenlik açıkları ortadan kalkacaktır. Bu sayede bir kullanıcının ağ üzerinde herhangi bir uca bağlanarak tüm ağı dinleme ve bilgiyi ele geçirme şansı olmayacaktır. Ancak bağlanacağı VLAN üzerinde işlem yapabilecektir.

3. Esneklik

VLAN’lar yaratılarak oluşturulmuş bir ağ üzerinde aslında broadcast grupları oluşturulmuştur. Anahtarlar üzerinde fiziksel konumu neresi olursa olsun, bir kullanıcıyı istediğiniz VLAN’a atama esnekliğine sahip olunur. Aynı şekilde zaman içerisinde büyüyen bir VLAN, yeni oluşturulan VLAN’lara aktarılabilir. Bu işlem switch üzerinde yapılacak yeni bir port tanımıyla mümkün olmaktadır.

Aynı işlem VLAN desteğini kullanmadan yapılmaya kalkıldığında, yeni oluşturulacak alt network için, merkezi router’a kadar bağlantı fiziksel olarak sağlanmalıdır.

VLAN kullanılan bir network’te, VLAN’lar arası yönlendirme için bir router’a ya da başka bir 3. katman cihaza ihtiyaç vardır. Switch üzerinde kullanılan her VLAN için bir ucun switch’den router’a gelmesi gerekmektedir.

VLAN’lar Arası İlişkiler

İki çeşit VLAN bulunmaktadır:

1. Statik VLAN’lar: Ağ yöneticisi tarafından tanımlanarak, switch port’ları üzerine atanır. Switch’in port’u yönetici tarafından tekrar değiştirilmediği sürece o VLAN’a aittir. Bu yöntem ile network yönetimi ve izlemesi kolaylaşır.

2. Dinamik VLAN’lar: Dinamik VLAN’da switch port’una bağlı cihazın VLAN’ını tanır ve o port’unu tanıdığı VLAN’a otomatik olarak atar. Network yönetim programları ile donanım adresi (MAC), protokol, ya da hatta uygulama bazında dinamik VLAN tanımlaması yaptırılabilir. Örneğin, merkezi bir VLAN yönetim uygulamasına MAC adreslerinin girildiğini düşünelim. Bir cihaz ağ üzerindeki bir switch’in, VLAN atanmamış bir port’una bağlandığında, VLAN yönetim veritabanına MAC adresi sorulur ve alınan VLAN değeri, switch’in o port’una atanır. Eğer kullanıcı değişir ya da uca bağlı cihaz değişirse, yeni VLAN değeri istenir ve port’a atanır. Bu durumda veritabanı dikkatle hazırlandıktan sonra, ağ yöneticisinin yönetim ve konfigürasyon işleri azalır. Cisco cihazlarda dinamik VLAN kullanımı için VMPS (VLAN Management Policy Server – VLAN Yönetim Sunucusu) MAC adreslerine karşılık VLAN haritası veritabanı servisini sunar.

VLAN Tanımlamaları

Vlan’lar bağlı switch’ler arasında dağılırlar. Switch fabric’i tarafından alınan paket, “frame tagging” adı verilen yöntemle ait olduğu VLAN’a atanmış port’lara (ya da port’a) gönderilir. Switch fabric, aynı VLAN bilgisini taşıyan switch’ler grubudur. Switch dünyasında iki çeşit bağlantı bulunmaktadır:

Access links; sadece bir VLAN’a ait olan bağlantıdır. Access link üzerine bağlanan cihaz, VLAN’lar arası ilişkilerden, fiziksel network’ten bağımsız olarak bir broadcast grubuna bağlı olduğu varsayımıyla çalışır. Switch’ler, access link’le bağlı cihaza göndermeden önce paket üzerindeki VLAN başlığını kaldırır. Access link üzerindeki cihazların gönderdiği paketler, bir router ya da başka bir 3. katman cihazı tarafından yönlendirilmediği sürece kendi VLAN’ları dışındaki cihazlarla konuşamazlar.

Trunk links; üzerinde birden çok VLAN taşıyabilir. Trunk link switch’ten başka bir switch’e, bir router’a ya da bir sunucuya yapılabilir. Sadece Fast ya da Gigabit Ethernet üzerinde desteği vardır. Cisco switch’ler trunk bağlantı üzerindeki VLAN’ları tanımak için iki ayrı yöntem kullanır: ISL ve IEEE802.1q. Trunk bağlantılar cihazlar arasında VLAN’ları taşımak amacıyla kullanılırlar ve VLANların tümünü ya da bir kısmını taşımak üzere biçimlendirilebilirler.

Frame tagging yönteminde, paketin geldiği switch, paketin VLAN ID’sini (VLAN numarasını) tanıyarak filtre tablosundan pakete ne yapılması gerektiğini bulur. Paket üzerindeki VLAN başlığı, trunk bağlantıdan çıkmadan önce paketten ayrılır. Eğer paketin geldiği switch üzerinde başka trunk bağlantı varsa, paket doğrudan bu port üzerinden gönderilir. Paketin ulaşacağı son cihaz, paket üzerinde VLAN bilgisine erişemez.

VLAN Tanımlama Yöntemleri

Inter-Switch Link (ISL): Cisco switch’ler tarafından kullanılır ve sadece Fast ya da Gigabit Ethernet üzerinde çalışabilir. Bu yöntem “external tagging” adı verilen, paketin orijinal boyunu değiştirmeyen, ancak 26 byte’lık bir ISL başlığını pakete ekleyerek, cihazlar arasında VLAN tanınmasını sağlayan bir yöntemdir. Ayrıca paketin sonuna paketi kontrol eden 4-byte uzunluğunda FCS (frame check sequence) alanı ekler. Paket bu eklentilerden sonra sadece ISL tanıyan cihazlar tarafından tanınabilir. Paketin büyüklüğü 1522 byte uzunluğuna kadar erişebilir ki ethernet network’ünde maksimum uzunluk 1518 byte’tır. ISL bilgileri ile zarflanan paket, access link çeşidi bağlantıya çıkacağı zaman tüm eklentilerinden ayrılarak orijinal haline geri döner.

IEEE 802.1q: IEEE tarafından geliştirilen bu standart yöntem, farklı markadan switch ya da router arasında, bir bağlantı üzerinden çok VLAN taşımak amacıyla kullanılır. Gelen paket üzerine tanımlanan standarda uygun bir başlık yerleştirilir ve cihazlar arasında pakete ait VLAN’ın tanınması sağlanır.

LAN Emulation (LANE): ATM network’ünde bir bağlantı üzerinden çok VLAN taşınması amacıyla kullanılır.

IEEE 802.10 (FDDI): FDDI network’ünde bir bağlantı üzerinden çok VLAN taşınması amacıyla kullanılır. SAID adı verilen bir VLAN tanımlama başlığını pakete ekler.

VLAN’lar Arasında Yönlendirme İşlemleri

Bir VLAN’a bağlı cihazlar kendi aralarında serbestçe konuşabilir, broadcast’lerini gönderebilirler. VLAN’lar network’ü bölümler, trafiği ayırırlar. VLAN’lar arasında cihazların konuşabilmesi için 3. katman bir cihaza ihtiyaç vardır.

Bu durumda iki seçenek vardır:

1. Bir router üzerine her VLAN için bir bağlantı eklenir ve router üzerinde gerekli konfigürasyonlar yapılarak VLAN’lar arası iletişim sağlanır.

2. ISL (ya da trunk bağlantı üzerinde VLAN tanımlaması yapabilen) bir router üzerine switch fabric’e bağlantı yapılır, gerekli konfigürasyonlardan sonra VLAN’lar arası iletişim sağlanır.

Eğer network üzerinde tanımlanacak VLAN sayısı az ise (2, 3 gibi), ilk seçeneği tercih ederek VLAN adedi kadar network çıkışı olan bir router temin edilir.

Ancak VLAN adedi fazla ve network genişlemeye açık bir network ise, ikinci seçenek tercih edilmelidir. Cisco router’lar 2600 ve sonrası modellerinde ISL desteği vermektedir. Bu durumda router’ın bir bağlantısı üzerinde (tercihen en yüksek bant genişliğine sahip olanı), ISL servisi çalıştırılır ya da router üzerine bir “route switch module (RSM)” temin edilerek yönlendirme yapılır. RSM 1005 adet VLAN desteği vermektedir ve router’ın backplane’i üzerinde çalıştığı için paket işlemesi daha düşük zamanlıdır. Router’ın Fast ya da Gigabit ethernet bağlantısı üzerinde ISL çalıştırarak VLAN yönlendirme işlemine “router-on-a-stick” adı verilir.

VLAN Trunk Protokolü (VTP)

Cisco, network üzerinde bağlı switchlerin VLAN yönetimi için VLAN Trunk Protokol (VTP) protokolünü yaratmıştır. VTP ağ yöneticisine VLANlar üzerinde ad değiştirme, ekleme, silme gibi işlemlerin yapılmasını sağlar ve yeni bilgileri ağ üzerindeki tüm switch lere bildirir. VTP;

Çok switch’li network’lerde merkezi yönetim ile konfigürasyon eksikliği, yanlışlığı gibi hataları ortadan kaldırır.

Farklı network’ler arasında VLAN trunk bağlantıları kurulmasını sağlar. Örneğin, Ethernet, ATM (LANE), FDDI arasında VLAN tanımlamalarını paylaştırır.

Hatasız bir şekilde VLAN izlemeyi ve monitörlemeyi sağlar.

Dinamik olarak eklenen VLAN’ları tüm switch’lere rapor eder.

VTP’nin ağ üzerindeki VLAN’ları yönetebilmesi için bir VTP server’ın ağa servis vermesi gerekmektedir. VLAN bilgisinin paylaşılması istenen tüm server ve switch’lerin aynı VTP domain grubuna biçimlendirilmesi gereklidir. Switch’ler VTP domain bilgisini, konfigürasyon yenileme numarasını ve bilinen tüm VLAN’ları parametreleriyle beraber yayınlarlar. Switch’ler VTP bilgilerini trunk port’u üzerinden gönderecek, fakat almayacak ve VTP veritabanını güncellemeyecek şekilde ayarlanabilir (transparent mode).

Switch’ler gelecek VTP bilgisini dinleyerek, yeni VLAN tanımını alır, trunk port’larından bu VLAN’a ait yeni bilgiyi bekler duruma geçerler. Gelebilecek olan VTP bilgisi VLAN ID, IEEE 801.10, SAID ya da LANE olabilir. Güncellemeler konfigürasyon yenileme numarasının arttırılmasıyla sağlanır. Switch kendisinden yüksek olan konfigürasyon yenileme numarası aldığında, daha yeni bir konfigürasyonun geldiğini bilir ve yeni gelen bilgiyi eski veritabanının üzerine kaydeder.

Üç çeşit VTP çalışma modu vardır: Server, Client, Transparent.

Server; Cisco Catalyst serisi switch’lerde baştan yüklü olarak gelir. Her VTP domain için VLAN ekleme, çıkarma, konfigüre etme işlemleri için en az bir VTP server’a ihtiyaç vardır. Server modda çalışan bir switch üzerinde yapılan her değişiklik, o VTP domain’ine duyurulur. Konfigürasyonu NVRAM (Non-Volatile RAM – Geçici olmayan bellek) üzerinde saklanır.

Client; VTP sunucularından bilgileri alan, güncelleme bilgilerini alıp, gönderen, fakat herhangi bir değişiklik yapamayan switch’lerdir. Konfigürasyonu NVRAM (Non-Volatile RAM – Geçici olmayan bellek) üzerinde saklanmaz, geçicidir.

Transparent; VTP domain grubuna katılmadan, gelen VTP bilgilerini trunk port’ları üzerinden aynen gönderen switch’lerdir. Kendi üzerlerinde bulunan VTP veritabanı üzerinde yapılabilecek değişiklikleri trunk port’lardan iletmezler. Konfigürasyonu NVRAM (Non-Volatile RAM – Geçici olmayan bellek) üzerinde saklanır.

VLAN Prunning

Bant genişliği tasarrufu amacıyla, VTP konfigürasyonunu broadcast, multicast ve diğer unicast paketlerini azaltmak amacıyla değiştirilmesidir. VTP prunning servisi gelen broadcast’i sadece o bilgiyi alması gereken trunk port’larına gönderir, diğerlerine göndermez. Örneğin, VLAN 5 ait hiçbir port’u bulunmayan bir switch’e gelen VLAN 5 broadcast’i, switch’in hiçbir port’u üzerinden gönderilmez. VTP prunning switch’lerde kapalı halde gelir. VTP prunning’in aktif hale getirilmesi için tüm VTP domain üzerinde aktif hale getirilmesi gerekir. VLAN 2-1005 arası prunning yapılabilir VLAn numaralarıdır. VLAN 1 yönetim amaçlı bir VLAN olduğundan hiçbir zaman prune edilemez.

Kaynak : Adtu

Sanal yerel alan ağı (VLAN), bir yerel alan ağı (LAN) üzerindeki ağ kullanıcılarının ve kaynakların mantıksal olarak gruplandırılması ve switch üzerinde port’lara atanmasıyla yapılır. VLAN kullanılmasıyla her VLAN sadece kendi broadcast’ini alacağından, broadcast trafiği azaltılarak bant genişliği artırılmış olur. VLAN tanımlamaları, bulunulan yere, bölüme, kişilere ya da hatta kullanılan uygulama

Sanal yerel alan ağı (VLAN), bir yerel alan ağı (LAN) üzerindeki ağ kullanıcılarının ve kaynakların mantıksal olarak gruplandırılması ve switch üzerinde port’lara atanmasıyla yapılır. VLAN kullanılmasıyla her VLAN sadece kendi broadcast’ini alacağından, broadcast trafiği azaltılarak bant genişliği artırılmış olur. VLAN tanımlamaları, bulunulan yere, bölüme, kişilere ya da hatta kullanılan uygulama